Linux虚拟机扩充硬盘

前言

由于虚拟机硬盘经常被干满,就需要经常去加盘,每次加盘都要上网搜一下fdisk怎么用,很麻烦,因此,在这篇博客中我将总结一下这个过程,以便以后可以直接查阅。

虚拟机硬盘扩充(fdisk)

当虚拟机硬盘空间不足时,我们该如何处理?通常有两种选择:添加一块新硬盘或者增大原有硬盘的容量。

对于不使用LVM(逻辑卷管理)的情况,添加新硬盘并不容易直接扩展原始分区的容量。这对于像我这样将整个硬盘挂载在根目录(/)下的用户来说并不友好。

因此,通常我们会选择增大原有硬盘的容量。这样一来,fdisk就可以识别到硬盘容量的增加。但是,由于分区表尚未修改,实际可用空间并不会有所变化。

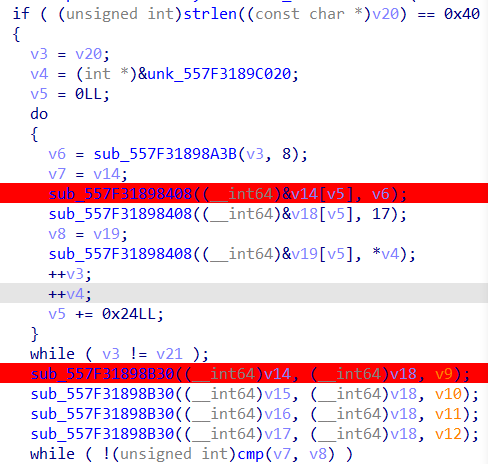

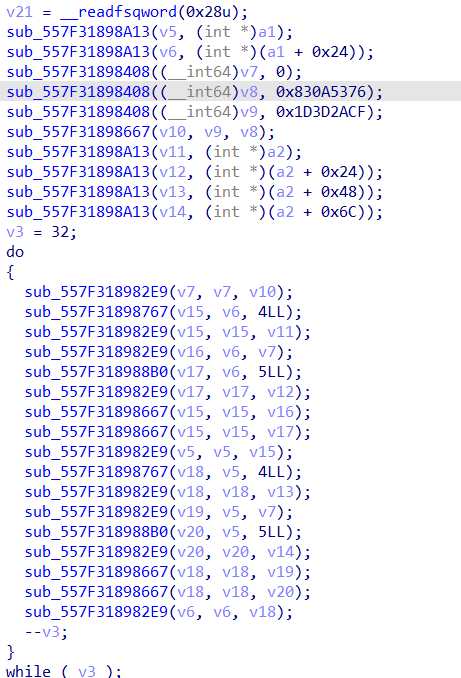

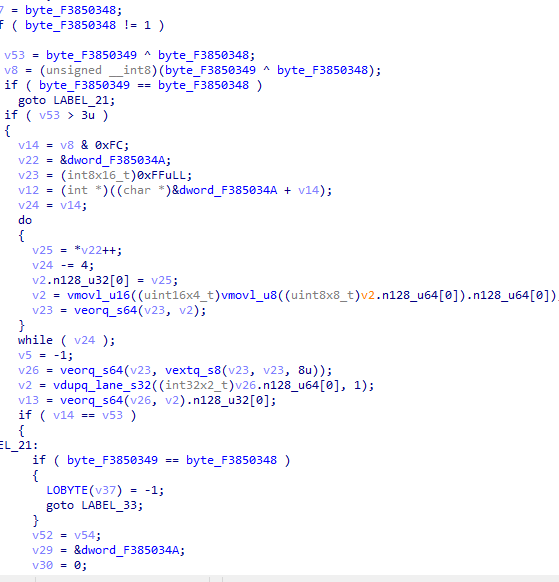

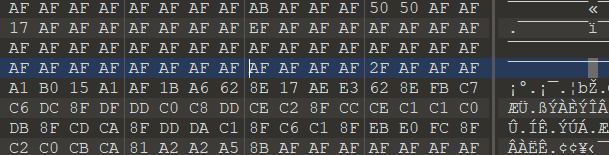

接下来,我们将通过fdisk来扩大分区容量。

数据无价,谨慎操作,如有重要信息,务必提前备份。